2022년 1회 기출문제 (3월 5일) 오답 노트

4과목 프로그래밍 언어 활용

OSI(Open System Interconnection) 참조 모델

| 계층 | 설명 | 주요 프로토콜 |

| 응용 계층 (Application Layer, 7) |

사용자와 네트워크 간 응용서비스 연결, 데이터 생성 | HTTP, FTP, TELNET, SMTP / SNTP, DNS |

| 표현 계층 (Presentation Layer, 6) |

구문 검색, 코드 변환, 암/복호화, 데이터 압축, 문맥 관리 기능 | JPEG, MPEG |

| 세션 계층 (Session Layer, 5) |

연결 접속(유지), 동기 제어, 동기점(대화) | SSH, TLS |

| 전송 계층 (Transport Layer, 4) |

종단간(End to End) 신뢰성 있는 데이터 전송, 흐름 제어(슬라이딩 윈도우), 오류 및 혼잡 제어 | TCP / UDP, RTCP → Segment |

| 네트워크 계층 (Network Layer, 3) |

단말기 간 데이터 전송을 위한 최적화된 경로(라우팅) 재공 | IP, ICMP, IGMP, ARP, RARP, RIP, OSPF → Packet |

| 데이터 링크 계층 (Data Link Layer, 2) |

인접 시스템(노드) 간 물리적 연결을 이용해 데이터 전송, 동기화 오류 및 흐름 제어, 오류 검출 및 재전송 | HDLC, PPP, LLC, MAC → Frame |

| 물리 계층 (Physical Layer, 1) |

매체 간의 전기적, 기능적, 절차적 기능 정의 | RS-232C, X.21 → Bit |

#아(A)파(P)서(S) 티(T)내(Ne)다(Da) 피(Phy)나다!

IPv6(Internet Protocol version6)

현재 사용하고 있는 IP 주소 체계인 IPv4의 주소 부족 문제를 해결하기 위해 개발됨

128비트의 긴 주소를 사용하고 IPv4에 비해 자료 전송 속도가 빠름

인증성, 기밀성, 데이터 무결성의 지원으로 보안 문제 해결 가능

IPv4와 호환성이 뛰어나고, IPv6 확장 헤더로 네트워크 기능 확장이 용이함

Traffic Class, Flow Label을 이용하여 등급별, 서비스별로 패킷을 구분할 수 있어 품질보장(QoS; Quality of Service)이 용이

# 유니캐스트(Unicast), 멀티캐스트(Multicast), 애니캐스트(Anycast)

cf) IPv4: # 유니캐스트(Unicast), 멀티캐스트(Multicast), 브로드캐스트(Broadcast)

인터넷 계층의 주요 프로토콜

| IP (Internet Protocol) |

전송할 데이터에 주소를 지정하고 경로 설정 기능을 함 비연결형인 데이터그램 방식을 사용해 신뢰성 보장 X |

| ICMP (Internet Control Message Protocol) |

IP와 조합하여 통신 중에 발생하는 오류의 처리와 전송 경로 변경 등을 위한 제어 메세지를 관리하는 역할을 하며 헤더는 8 byte로 구성됨 |

| IGMP (Internet Group Management Protocol) |

멀티캐스트를 지원하는 호스트나 라우터 사이에서 멀티캐스트 그룹 유지를 위해 사용됨 |

| ARP (Address Resolution Protocol) |

호스트의 IP 주소를 호스트와 연결된 네트워크 접속 장치의 물리적 주소(MAX Address)로 바꿈 IP 주소 → MAC 주소 |

| RARP (Reverse Address Resolution Protocol) |

ARP와 반대로 물리적 주소(MAX Address)를 IP 주소로 변환하는 기능을 함 MAC 주소 → IP 주소 |

| 데커의 알고리즘 Dekker Algorithm | 프로세스가 2개일 때 상호 배제를 보장하는 최초의 알고리즘 flag와 turn 변수를 사용하여 조정 |

|

| 램퍼드 알고리즘 Lamport | 프로세스 n개의 상호 배제 문제를 해결한 알고리즘 프로세스에게 고유한 번호를 부여하고 번호를 기준으로 우선순위를 정하여 우선순위가 높은 프로세스가 먼저 임계구역에 진입하도록 구현 |

|

| 피터슨 알고리즘 Peterson | 프로세스가 2개일 때 상호 배제를 보장, 데커의 알고리즘과 유사하지만 상대방에게 진입 기회를 양보한다는 차이가 있고 보다 더 간단하게 구현됨 |  |

| 세마포어 Semaphore | 공유된 자원의 데이터 혹은 임계영역 등에 따라 여러 Process 혹은 Thread가 접근하는 것을 막아줌(동기화 대상이 하나 이상) |  |

커널(Kernel)

UNIX의 가장 핵심적인 부분

컴퓨터가 부팅될 때 주기억장치에 적재된 후 상주하면서 실행됨

하드웨어를 보호하고, 프로그램과 하드웨어 간의 인터페이스 역할을 담당

프로세스 관리, 기억장치 관리, 파일 관리, 입출력 관리 등 여러가지 기능 수행

쉘(Shell)

사용자의 명령어를 인식하여 프로그램을 호출하고 명령을 수행하는 명령어 해석기

주기억장치에 상주하지 않고, 명령어가 포함된 파일 형태로 존재하며 보조기억장치에서 교체 처리가 가능

시스템과 사용자 간의 인터페이스 역할을 담당

파이프라인 기능 지원 및 입출력 재지정을 통해 입출력의 방향 변경 가능

여러 종류의 쉘이 있음

DOS의 COMMAND.COM과 같은 기능 수행

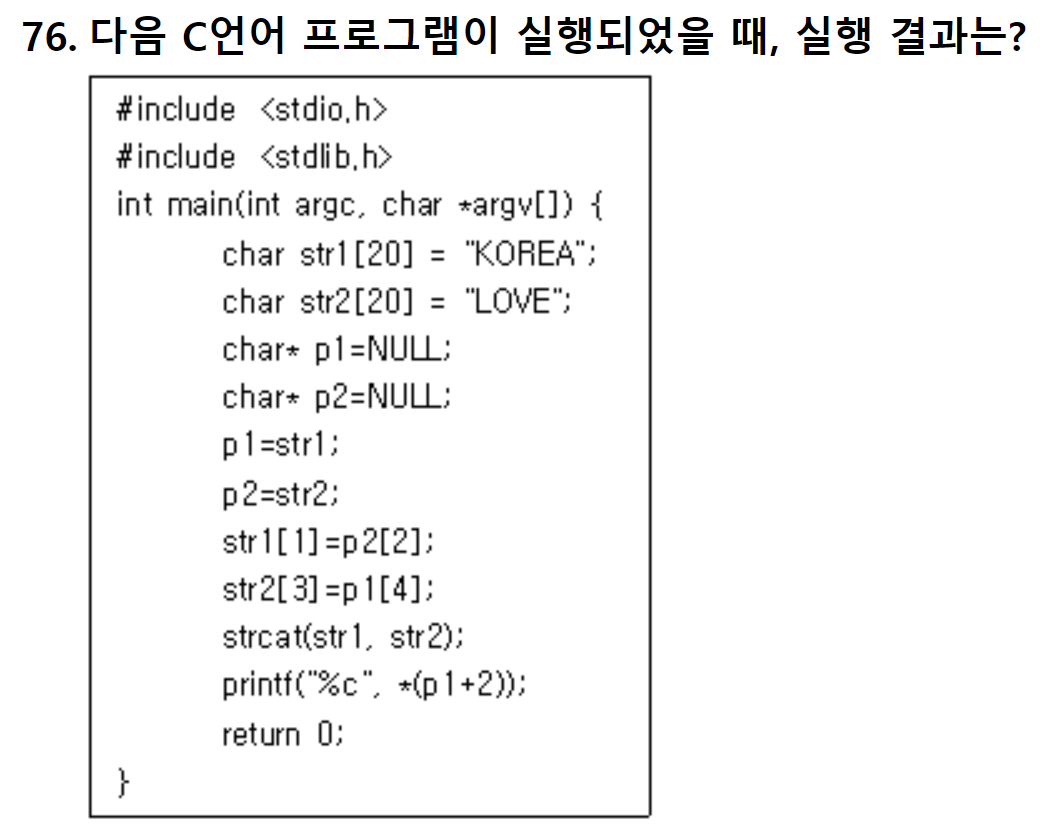

BCDABCC

str1 = KVREA

str2 = LOVA

p1 + 2 = str1[2] = R

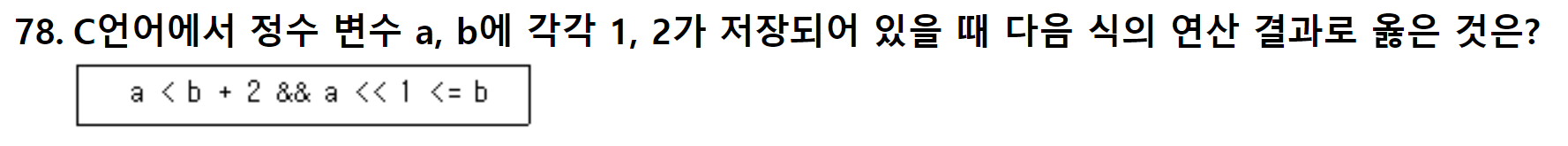

a < b + 2 → true

a << 1: 00000001 → 00000010: 1 → 2

2 <= b → true

&&: 둘 다 참일 경우 1 반환

5과목 정보시스템 구축관리

고가용성 솔루션(HACMP:High Availability Cluster Multi Processing)

AIX를 기반으로 한 IBM의 High Availability Solution

Resource의 중복 또는 공유를 통해 Application의 보호를 가능하게 해줌

같은 Data를 공유하거나 동시에 Access하는 node들에서 여러 개의 Application을 실행하게 해줌

두 대 이상의 시스템을 하나의 Cluster로 묶어 Cluster내의 한 시스템에서 장애가 발생할 경우 다른 시스템이 장애가 발생한 시스템의 자원을 인수할 수 있도록 하여 서비스의 중단을 최소화 할 수 있도록 도와주는 솔루션

점대점 연결 방식(Point-to-Point Mode)

네트워크에 있어 물리적으로는 중개 장치를 통과하지 않고 한 지점에서 다른 지점으로 직접 가는 채널

두 스테이션 간을 별도의 회선을 사용하여 1대1로 연결

전용 회선이나 공중 전화 회선 이용

회선 구성이 간단하고 대용량 전송에 유리

별도의 회선과 포트에 따른 높은 설치 비용

스턱스넷(Stuxnet)

2010년 6월에 발견된 웜 바이러스

원도우를 통해 감염, 지맨스 산업의 SW 및 장비를 공격

루팅(Rooting)

모바일 기기에서 구동되는 안드로이드 운영체제상에서 최상위 권한(루트 권한)을 얻음으로 해당 기기의 생산자 또는 판매자 측에서 걸어 놓은 제약을 해제하는 행위

블루투스 공격 유형

| 블루버그 BlueBug | 블루투스 장비 사이의 취약한 연결 관리를 악용한 공격 |

| 블루스나프 BlueSnarf | 블루투스의 취약점을 활용하여 장비의 파일에 접근하는 공격으로 OPP를 사용하여 정보를 열람 |

| 블루재킹 BlueJacking | 블루투스를 이용해 스팸처럼 명함을 익명으로 퍼뜨리는 것 |

| 블루프린팅 BluePrinting | 블루투스 공격 장치의 검색 활동을 의미 |

OPP(Obex Push Protocol): 블루투스 장치끼리 인증 없이 정보를 간편하게 교환하기 위해 개발됨

서비스 공격 유형

| DOS; Denial of Service | 표적이 되는 서버의 자원을 고갈시킬 목적으로 다수의 공격자 또는 시스템에서 대량의 데이터를 한 곳의 서버에 집중적으로 전송함으로써 표적이 되는 서버의 정상적인 기능을 방해하는 것 |

| Ping of Death | Ping 명령을 전송할 때 패킷의 크기를 인터넷 프로토콜 허용 범위 이상으로 전송하여 공격 대상의 네트워크를 마비시키는 공격 방법 |

| Smurfing | IP 또는 ICMP의 특성을 악용하여 엄청난 양의 데이터를 한 사이트에 집중적으로 보냄으로써 네트워크 불능 상태로 만드는 공격 방법 공격자는 송신 주소를 공격 대상자의 IP 주소로 위장하고 해당 네트워크 라우터의 브로드캐스트 주소를 수신지로 하여 패킷을 전송하면 라우터의 브로드캐스트 주소로 수신된 패킷은 해당 네트워크 내의 모든 컴퓨터로 전송됨 |

| SYN Flooding | 공격자가 가상의 클라이언트로 위장하여 3-way-handshake 과정을 의도적으로 중단시킴으로써 공격 대상지인 서버가 대기 상태에 놓여 정상적인 서비스를 수행하지 못하게 하는 공격 방법 3-way-handshake: TCP에서 신뢰성 있는 연결을 위해 쓰는 기법 |

| Teardrop | 데이터의 송, 수신 과정에서 패킷의 크기가 여러 개로 분할되어 전송될 때 분할 순서를 알 수 있도록 Fragment Offset 값을 함께 전송하는데 이것을 변경시켜 수신측에서 패킷을 재조립할 때 오류로 인한 과부화를 발생시킴으로써 시스템이 다운되도록 하는 공격 방법 |

| Land attack | 패킷을 전송할 때 송신 IP 주소와 수신 IP 주소를 모두 공격 대상의 IP 주소로 하여 공격 대상 자신에게 전송하는 것으로 자신에 대해 무한히 응답하게 하는 공격 방법 |

| DDoS; Distributed Denial of Service 분산 서비스 거부 | 여러 곳에 분산된 공격 지점에서 한 곳의 서버에 대해 분산 서비스 공격을 수행하는 공격 방법 # Attacker → Master → Agent = 공격 대상 서버 Handler Daemon (프로그램) 공격 종류: Trinoo, Tribe Flood Network, Stacheldraht |

Secure 코딩에서 입력 데이터 보안 약점

| SQL 삽입 | 전문 스캐너 프로그램 혹은 봇넷 등을 이용해 웹사이트를 무차별적으로 공격하는 과정에서 취약한 사이트가 발견되면 데이터베이스 등의 데이터를 조작하는 일련의 공격 방식 사용자의 입력 값 등 외부 입력 값이 SQL 쿼리에 삽입되어 공격 |

| 크로스사이트 스크립트(XSS; Crose-Site Script) | 사용자가 특정 게시물이나 이메일의 링크를 클릭하면 악성 스크립트가 실행되어 페이지가 깨지거나 사용자의 컴퓨터에 있는 로그인 정보나 개인정보, 내부 자료 등이 해커에게 전달되는 해킹 기법 검증되지 않은 외부 입력 값에 의해 브라우저에서 악의적인 코드가 실행 |

| 운영체제 명령어 삽입 | 운영체제 명령어 파라미터 입력 값이 적절한 사전검증을 거치지 않고 사용되어 공격자가 운영체제 명령어를 조작 |

| 자원 삽입 | 자원을 조작할 수 있는 문자열을 삽입하여 시스템이 보호하는 자원에 임의로 접근할 수 있는 취약점 |

| FAT | DOS때부터 사용되던 윈도우의 파일 시스템 저용량에 적합 호환성이 좋음 저장 가능한 파일의 최대 크기 4GB |

| NTFS | FAT 시스템을 대체하기 위해 개발된 윈도우 파일 시스템 사용자마다 다른 보안 적용 가능 즉 보안이 FAT보다 뛰어남 대용량 저장 기능 및 안정성이 뛰어남 |

| wtmp | 성공한 로그인, 로그아웃 정보를 담고 있는 로그파일 var, log, wtmp에 위치 last 명령어 사용 |

| utmp | 현재 로그인 정보를 담고 있는 로그파일 |

| btmp | 실패한 로그인 정보를 담고 있는 로그파일 |

| last log | 마지막으로 성공한 로그인 정보를 담고 있는 로그파일 |

'T.I.L(Today I learned) > CS' 카테고리의 다른 글

| 220710 정보처리기사 필기 D-2 (0) | 2022.07.10 |

|---|---|

| 220709 정보처리기사 필기 D-3 (0) | 2022.07.09 |

| 220708 정보처리기사 필기 D-4 (0) | 2022.07.08 |

| 220706 정보처리기사 필기 D-6 (0) | 2022.07.06 |

| 220705 정보처리기사 필기 D-7 (0) | 2022.07.05 |

댓글